- Title(EN): Django REST Framework Learning Notes (7): the Serialzier class in serialziers module

- Author: dog2

基本信息

- 源码:

rest_framework.response - 官方文档

- API Guide - Serializers

- API Guide - Serializer fields

- API Guide - Serializer relations

- 本文demo代码Github

DRF常用序列化类主要有

rest_framework.serialziers.Serializerrest_framework.serialziers.ModelSerializerrest_framework.serialziers.ListSerializer

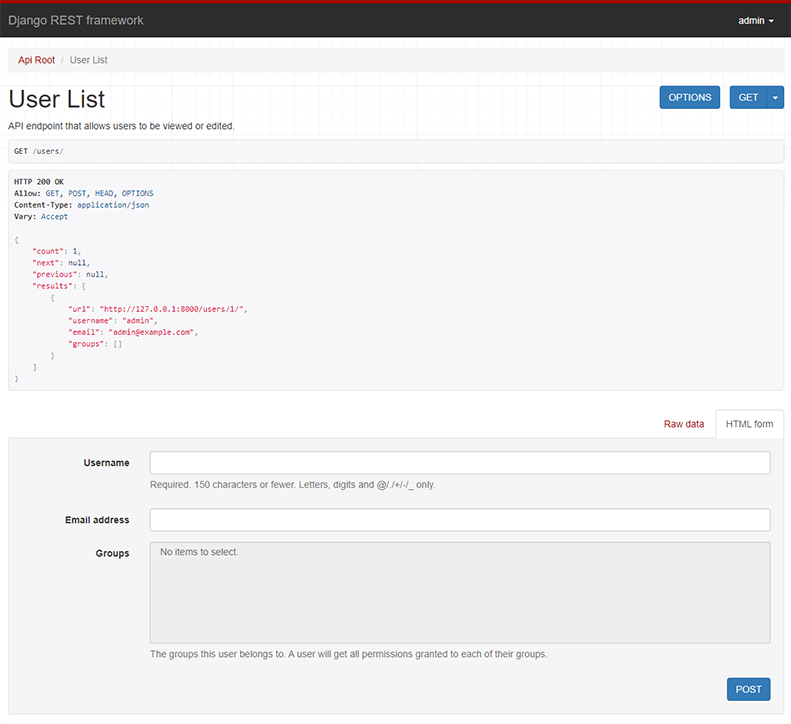

本篇介绍rest_framework.serialziers.Serializer